Bild von Thomas Breher auf Pixabay

Einleitung

Mit den Passwörtern ist es schon so eine Qual. Man braucht sie an so vielen Stellen und dann soll es jedes Mal ein anderes sein. Auch noch mit Buchstaben, Zahlen und Sonderzeichen am Besten. Viele versuchen es mit “Schatzi01!”, “Schatzi02!”, etc. Aber Halt! Es geht mich zwar nichts an wie viele “Schatzi” Sie haben. Aber für Passwörter ist das nicht die Lösung. Das ist viel zu leicht zu durchschauen.

Wir müssen uns heute an vielen verschiedenen Stellen mit einem Passwort anmelden. Eigentlich sollten wir immer ein sicheres Passwort verwenden, für jede Seite ein anderes Passwort benutzen und uns dieses Passwort dann auch noch merken können. Aber wer kann das schon? Ich vermute niemand!

Daher werden die meisten Leute bei einer der drei Bedingungen nachlässig. Sie verwenden entweder immer das gleiche Passwort, ihr Passwort ist zu einfach (“Schatzi”) oder die Passwörter landen als (unverschlüsselte) Word-Datei auf dem Rechner oder als Merkzettel am PC. All das sollte auf keinen Fall passieren.

Aber was dann? Die Lösung ist ein Passwortmanager. Dabei handelt es sich um ein Programm, dass zum einen schwer zu knackende Passwörter erzeugt und diese dann sicher in einer verschlüsselten Datenbank ablegt. Man muss sich dann nur noch das Passwort für diese Passwortdatenbank merken. Aus vielen Passwörtern wird nur noch eines. Auch das Bundesamt für Sicherheit in der Informationstechnologie (BSI) empfiehlt die Verwendung von Passwortmanagern (Link).

Gut überzeugt, also ein Passwortmanager. Aber welchen?

Grundsätzlich kann man drei verschiedene Arten von Passwortmanagern unterscheiden.

- Im Browser integrierten Passwortmanager

Ein solcher Passwortmanager ist bei vielen Browsern bereits integriert. Sofern er einmal eingerichtet ist, wird er automatisch aktiv und ergänzt das gewünschte Passwort. Manchmal braucht man noch nicht einmal ein Masterpasswort eingeben, um auf die Datenbank zuzugreifen. Das ist bequem, aber unsicher. Sowohl die Stiftung Warentest als auch das BSI raten von der Verwendung dieser integrierten Passwortmanager aus Sicherheitsgründen generell ab. 1 - Cloudbasierte Programme

Bei diesen Passwortmanagern wird die Passwortdatenbank bei dem Anbieter des Passwortmanagers zentral im Netz gespeichert. Je nach Anbieter erfolgt der Zugriff ausschließlich über eine Seite im Browser oder über ein lokal installiertes Programm. Man vertraut seine persönlichen Daten damit dem Anbieter an. Auch wenn die Passwörter selbst (hoffentlich) so verschlüsselt gespeichert werden, dass auch der Anbieter keinen Zugriff darauf hat, enthält ein Passwortmanager viele sehr persönliche Daten, die man evtl. nicht mit der Welt teilen möchte. Auch wenn die Stiftung Warentest solche cloudbasierten Passwortmanager durchaus empfiehlt2, ist das BSI deutlich skeptischer. Es empfiehlt die zugehörigen AGBs und die Datenschutzerkärungen genau zu lesen. Auch sollte man genau schauen, welches (Datenschutz-)Recht der Nutzung des Angebots unterliegt3. - Programme mit lokaler Ablage der Datenbank

Die dritte Möglichkeit ist sich ein Passwortmanager-Programm lokal zu installieren, bei dem man auch den Ablageort der Datenbank selbst bestimmen kann. Wenn man die Datenbank nur auf seinem Rechner braucht, dann reicht es auch wenn die Datenbank nur auf diesem Rechner vorhanden ist. Heutzutage ist es aber üblich, dass man mit mehreren Geräten (z. B. PC oder Smartphone) ins Netz geht. Hier möchte man die Passwörter nicht in zwei Passwortmanagern erfassen müssen. Solange die Anzahl der Geräte überschaubar ist, lassen sich die Datenbanken aber auch bei lokaler Ablage einfach synchronisieren. Ich gehe darauf später nochmal ein.

Und was nehmen wir jetzt?

Das ist natürlich eine Frage, die jeder nur für sich persönlich beantworten kann. Ich selbst habe grundsätzlich ein schlechtes Bauchgefühl, wenn ich sehr wichtige und persönliche Daten bei einem Anbieter hinterlege, von dem ich nicht genau wissen kann, was er mit den Daten macht. Dabei will ich durchaus glauben, dass die Passwörter verschlüsselt abgelegt werden. Aber das ist m. E. nur die halbe Miete. Ist die (verschlüsselte) Datenbank durch den Anbieter so abgesichert abgelegt, dass ein Hacker sie nicht kopieren kann? Hätte er die Datenbank, hat er grundsätzlich unendlich viele Versuche mein Masterpasswort herauszufinden. Auch enthält die Datenbank noch andere persönliche Informationen. Bei welchen Seiten bin ich angemeldet, wie oft melde ich mich dort an, etc.. Kann man daraus ein Persönlichkeitsprofil erstellen? Wenn ja, an wen darf es verkauft werden? Welche Nachteile kann mir das bringen?

Um dieses herauszufinden müsste man wie vom BSI empfohlen, die ABGs und Datenschutzerkärungen der einzelnen Anbieter genau lesen (oder besser: studieren). Aber das Studieren und Vergleichen von etlichen AGBs und Datenschutzerkärungen ist etwas für Masochisten.

Andererseits verwende ich nur zwei Geräte, auf dem ich einen Passwortmanager benötige. Auch ist es nicht so, dass ich täglich dutzende neuer Passwörter vergeben muss. Dass ich einen neuen Eintrag im Passwortmanager hinzufüge, kommt i. d. R. nur alle paar Wochen vor. Damit ist es für mich kein nennenswerter Komfortverlust, dass ich die Synchronisation der beiden Passwortdatenbanken manuell über die Funktion Mit Datei synchronisieren anstoßen muss. Ich werde hierauf später nochmal eingehen.

Ich habe mich daher für das Programm KeePass2 unter Linux entschieden. Auf meinem Android-Gerät verwende ich KeePassDX. Beide Programme verwenden das gleiche Datenbankformat. Man kann daher die Datenbank von einem Gerät auf das andere kopieren und weiternutzen.

Das Programm KeePass2 wird sowohl von BSI (Link) als auch von der Stiftung Warentest2 empfohlen.

Die Stiftung Warentest merkt aber an, dass für KeePass2 “solides Technikwissen” erforderlich sein soll. Aus meiner Sicht ist gar nicht so viel Wissen erforderlich. Aber allen, die unsicher sind, möchte ich mit dieser Seite das “solide Technikwissen” vermitteln.

Sichere Passwörter

Zu dem Thema, was ein sicheres Passwort ausmacht, ist bereits viel geschrieben worden. Die Texte vom BSI zum sichere Passwörter erstellen und zum Umgang mit Passwörtern kann ich hier empfehlen.

Die Empfehlungen im Internet hierzu unterscheiden sich teilweise etwas voneinander, zum Teil widersprechen sie sich sogar. Aber im Großen und Ganzen läuft es darauf hinaus, dass ein Passwort

- möglichst komplex sein soll,

- möglichst lang sein soll und

- regelmäßig geändert werden soll.

Wobei die dritte Regel nachrangig zu den ersten beiden ist. Ein Ändern des Passwortes sollte daher unterbleiben, wenn es dazu führt, dass man kürzere oder weniger komplexe Passwörter verwendet. Die dritte Regel verhindert nicht den fremden Zugriff auf die eigenen Daten, sie beendet lediglich diesen Zugriff, falls er besteht. Wenn man bei der Änderung aus “Schatzi01” nur “Schatzi02” macht, braucht ein Hacker wahrscheinlich weniger als 10 Sekunden um auch auf diese Idee zu kommen. Der Effekt der Änderung ist damit gleich null.

Denken wie ein Hacker4

Bild von Dr StClaire auf Pixabay

Wir haben eben bereits den Hacker angesprochen. Um die Gefahren besser zu verstehen, ist es immer sinnvoll mal den Blick umzukehren. Versetzen wir uns in den Kopf eines Hackers, der versucht unsere Passwörter zu knacken. Was denkt dieser Hacker? Wie geht er vor?

Versuch und Irrtum

Nehmen wir mal an der Hacker möchte die Kontrolle über ihr E-Mail-Konto übernehmen. Ein E-Mail-Konto ist grundsätzlich ein sehr lohnendes Ziel für einen Hacker. Er erfährt durch die gespeicherten E-Mails viel über Sie. Er kann durch die “Passwort vergessen”-Funktion nahezu jedes ihrer Konten übernehmen und nach Lust und Laune auf ihre Kosten einkaufen. Er kann in ihrem Namen E-Mails versenden. Dabei könnte er z. B. Hilferufe an ihr Adressbuch versenden, dass Sie sich in einem fernen Land in Not befinden und um Geldüberweisungen per Western Union etc. bitten. Klingt beunruhigend? Sicherlich, aber dem Hacker würde möglicherweise noch einiges mehr einfallen.

Der Hacker hat natürlich versucht so viele Informationen über Sie zu bekommen wie möglich. So haben Sie in den “Sozialen Medien” mal öffentlich geschrieben, dass “die Hilde noch beim Einkaufen ist” und das Sie mit “dem Waldi beim Tierarzt waren”. Harmlose kleine Dinge. Andererseits auch unser Hacker weiss, dass der Name der Frau oder des Haustieres gerne für das Passwort verwendet wird. Er wird also “Hilde” und “Waldi” ganz oben auf seine Liste setzen.

Er könnte es zuerst mit einem “Wörterbuch-Angriff” versuchen. Das ist der Grund, warum man niemals ein Passwort verwenden sollte, das in einem Wörterbuch steht. Man sollte daher anhand eines Wörterbuches prüfen, ob das gewünschte Passwort drinsteht.

Oh, bitte - stellen Sie den Duden ruhig wieder ins Regal! Ein solches Wörterbuch ist nicht gemeint. Der Hacker verfügt über Listen mit Tausenden bis Millionen einzelner Wörter. Dabei handelt es sich um Wörter, die oft als Passwort verwendet werden. Auch um oft verwendete Kombinationen aus Wörtern und Zahlen. Es hilft also nicht aus “Schatzi” nur “Schatzi01” zu machen. Auch dieses Wort wird sich in dem Wörterbuch finden.

Gut, aber welches Wörterbuch können Sie verwenden? Eine gute Möglichkeit ist die Passwortabfrage von Have I been pwned? (engl.). Auf dieser Seite kann man überprüfen, ob ein Passwort auf einer bekannten Liste von Hackern auftaucht. Es ist natürlich nicht anzunehmen, dass alle Wörterbücher von Hackern bekannt sind. Aber trotzdem gibt es einen guten Überblick, welche Passwörter definitiv bekannt sind. Die Firma NordPass betreibt eine Seite der 200 häufigsten Passwörter. Wörter, die in dieser Liste auftauchen, sollte man auf keinen Fall als Passwort verwenden. Man kann die Liste darnach filtern, ob das Passwort von einem Mann oder einer Frau erstellt wurde und nach dem Land aus dem der Ersteller kam. Es ist einerseits ganz interessant zu sehen, welche Unterschiede bei der Passwortwahl es zwischen den Geschlechtern gibt. Viel entscheidender ist aber, dass auch der Hacker sein Wörterbuch darauf anpasst. Kennt er also Ihr Geschlecht und das Land, dann kann er seinen Angriff viel besser durchführen.

Unser Hacker wird nun also ein Standardwörterbuch auf ihr Land und ihr Geschlecht anpassen und Kombinationen mit “Hilde” und “Waldi” in der Priorität ganz nach oben setzen. Evtl. verfügt er noch über ein paar andere Informationen über Sie. Um seine Chancen zu erhöhen, wird er auch diese verwenden, um das Wörterbuch auf Sie anzupassen. Jede noch so kleine Information, die Sie preisgegeben haben, wird nun gegen Sie verwendet.

Der Angriff beginnt. Er wird nun versuchen sich bei ihrem E-Mail-Konto anzumelden und dabei das Wörterbuch von oben (=wahrscheinlich) bis unten (=nicht ganz so wahrscheinlich) abarbeiten. Er wird das natürlich nicht per Hand tun, dafür verfügt er über ein Skript.

Aber er kommt damit nicht weit. Die Anbieter von E-Mail-Konten kennen solche Versuche natürlich auch und haben Abwehrmaßnahmen parat. Nach einer gewissen Anzahl von Fehlversuchen (z. B. 5 Versuchen) wird er den Zugriff auf ihr E-Mail-Konto für eine gewisse Zeit (z. B. 2 Stunden) sperren. Aber gilt die Sperre bereits für das ganze Konto oder nur für die verwendete IP-Adresse? Der Hacker wechselt die IP-Adresse und probiert es aus. Nehmen wir mal an, mit der neuen IP-Adresse ist das Konto nicht gesperrt. Er hat nun erneut 5 Versuche. Sind diese verbraucht, dann sperrt das System erneut. Jetzt ist das Konto aber vermutlich für eine Zeit komplett gesperrt.

Es ist dann aber für jede Anmeldung gesperrt - auch für Sie. Je nach dem wie wichtig Ihr E-Mail-Anbieter das Thema Sicherheit nimmt, wird er eine Strategie hinterlegt haben um zu Ermitteln wie streng er reagieren soll. Die Idee ist zu verhindern, dass Sie sich selbst aussperren, weil Sie sich bei ihrem Passwort vertippt haben, aber andererseits auch nicht einem Hacker zu viele Versuche zu ermöglichen.

Gehen wir mal davon aus, dass der direkte Angriff auf Ihr E-Mail-Konto gescheitert ist, weil zum einen Ihr Passwort zu gut und zum anderen die Versuche, die der Anbieter zulässt, zu gering sind. Gibt der Hacker jetzt auf?

Mit Sicherheit nicht. Unglücklicherweise kennt der Hacker noch eine andere Seite bei der Sie ein Kundenkonto haben. Sagen wir mal bei einer Firma, die für ein Bonusprogramm eine Seite hat machen lassen. Mit Anmeldung zu einem Kundenkonto für die Bonuspunkte. Die Firma hat leider wenig Ahnung von Sicherheit im Internet. Darum lässt sie die Seite von einer anderen Firma programmieren. Diese hat aber leider auch keine Ahnung von Sicherheit im Internet, dafür erhält sie einen Festbetrag für die Seite. Je schneller sie fertig wird, desto besser für sie.

Das Ergebnis kann man sich denken. Also versucht unser Hacker bei dieser Seite sein Glück. Hier gibt es keine Sperre nach X Versuchen. Sein Skript kann langsam die Passwörter in seinem Wörterbuch durchgehen. Das dauert zwar einige Zeit, aber irgendwann hat er es geschafft. Ihr Passwort ist “!W@ldi99”. Grundsätzlich gar nicht so schlecht. Aber eben auch bei weitem nicht gut genug!

Wenn der Hacker nur genug Versuche hat, wird er die üblichen Maskierungen von “Waldi” schon herausfinden.

Jetzt versucht der Hacker “!W@ldi99” bei ihrem E-Mail-Konto – und er ist drin. Das war ja einfach! Mehrfach das gleiche Passwort zu verwenden ist ein ganz böser Fehler. Ihr E-Mail-Konto gehört nun dem Hacker.

Passwörter bei Anbieter gestohlen

Das Ausprobieren von Passwörtern über ein Skript auf der Seite des Anbieters funktioniert zwar grundsätzlich ganz gut, wenn der Anbieter über keine Gegenmaßnahmen verfügt. Aber es ist auf jeden Fall etwas langsam. Es wäre doch viel schöner für unseren Hacker, wenn er die Passwörter direkt aus der Datenbank der Anbieter stehlen könnte.

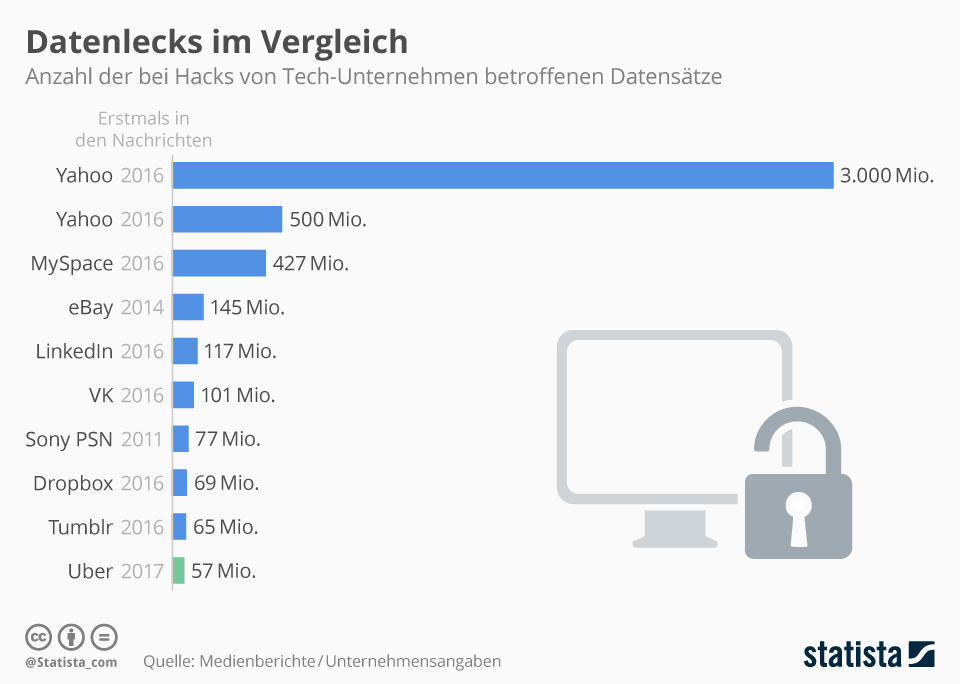

Klingt für Sie unglaublich? Weil Sie denken, dass die Anbieter ihre Datenbank viel zu gut gesichert haben? Na, dann schauen wir uns doch mal die folgende Übersicht von Statista an:

Mehr Infografiken finden Sie bei Statista

Mehr Infografiken finden Sie bei Statista

Die Übersicht ist von 2017, so dass mind. zwei Datenlecks bei Facebook fehlen. Aber es wird trotzdem klar, dass Datenlecks eher die Regel als die Ausnahme sind. Auch schützen “große Namen” ganz offensichtlich nicht vor Datenlecks und oft sind die Datenlecks erst Jahre später bekannt geworden (z. B. bei Yahoo). Wir wissen unter Umständen gar nicht, welches Datenleck im Augenblick unserem Hacker in die Hände spielt.

Aber hat der Hacker bei jedem Datenleck auch automatisch mein Passwort? Wahrscheinlich nein, aber mit klarer Betonung auf dem Wort “wahrscheinlich”.

In dem Kindertagen des Internets war es tatsächlich so, dass die Anmeldepasswörter offen gespeichert wurden. Für die Administratoren des Anbieters waren die Passwörter ganz einfach zu lesen. Auch jeder Hacker hätte über die Passwort-Datenbank tausende Passwörter ganz einfach ablesen können. Um das Ganze noch schlimmer zu machen, wurde in der Bestätigungsmail das Passwort ebenfalls im Klartext genannt (“Ihr Passwort bei uns lautet: !W@aldi99”). Da die E-Mail unverschlüsselt lief, konnte auf dem Weg durchs Internet auf jedem Server mitgelesen werden. Sicherheitstechnisch der absolute GAU.

Schockiert? Dann müssen Sie jetzt ganz stark sein! Das war nicht nur vor 30 oder 20 Jahren so, nein, noch 2013 habe ich nach einer Anmeldung eines Kundenkontos die Bestätigungsemail mit Passwort in Klartext erhalten.5 Das ist keine 10 Jahre her. Auch bin ich mir fast sicher, dass auch heute noch bei einigen Anbietern die Passwörter im Klartext gespeichert werden.

Der Normalfall sollte heute aber so aussehen, dass die Passwörter bei den Anbietern verschlüsselt gespeichert werden. Das verschlüsselte Passwort wird Hash genannt6. Auch der Anbieter selbst hat keinen Zugriff auf das Passwort. Was passiert hier genau?

Wenn Sie bei der Anmeldung ihr Passwort eingeben, dann wird das Passwort sofort mit einem Hashalgorithmus verschlüsselt. Der Algorithmus verwandelt das Passwort in eine Zeichenfolge wie beispielsweise d482ba4b7d3218f3e841038c407ed1f94e9846a4dd68e56bab7718903962aa98. Nur dieser Hashwert wird vom Anbieter in einer Datenbank (der Hashdatei) gespeichert. Ist der Hashalgorithmus selbst ohne Schwachstellen, dann verschlüsselt er ein Passwort (!W@ldi99) immer zuverlässig in genau diesen Hash. Es gibt niemals zwei Wörter, die den gleichen Hash erzeugen. Auch ist es unmöglich vom Hash wieder einen Rückschluss auf das Passwort durchzuführen (Einwegfunktion).

Sehr stark vereinfacht basiert das auf der Überlegung, dass zwar alle Dackel Hunde sind, aber nicht alle Hunde Dackel. Habe ich die Info “Dackel”, dann kann ich eindeutig auf “Hund” schließen. Andersherum funktioniert es aber nicht. Vom “Hund” kann ich keinen Rückschluss mehr auf “Dackel” machen.

Der Anbieter hat in seiner Datenbank jetzt kein Passwort mehr sondern nur noch einen Hash. Aus diesem kann er das Passwort aber nicht mehr ermitteln. Was bringt das dann?

Jedes Mal wenn wir uns bei der Seite anmelden, dann wird unsere Passworteingabe sofort in einen Hash umgewandelt. Da der Hash bei gleichem Passwort auch gleich ist, braucht der Anbieter den Hash aus der Eingabe nur mir dem gespeicherten Hash vergleichen. Sind beide identisch, dann war die Eingabe des Passworts korrekt.

Es gibt dabei etliche Hashalgorithmen. Bei Einigen sind bereits Schwachstellen bekannt. Das bedeutet aber nicht zwingend, dass diese Algorithmen nicht mehr verwendet werden. Es ist gut möglich, dass ihr Anbieter einen Algorithmus einsetzt, der über Schwachstellen verfügt.

Also gut, unser Hacker hat sich auf irgendeinem Weg die Hashdatei unseres E-Mail-Anbieters besorgt. Nutzt ihm das irgendwas?

Direkt nicht, da er mit den Hashs so nichts anfangen kann. Was er tun muss ist ein Wort aus seinem Wörterbuch zu nehmen, einen Hashalgorithmus auswählen und damit einen Hash zu generieren. Anschließend vergleicht er den erzeugten Hash mit dem Hash in der Datenbank. Ist der Hash identisch, dann hat er ihr Passwort.

Das klingt nicht nur mühsam, das ist es auch. Aber er hat jetzt unendlich viele Versuche und er muss das ja nicht per Hand machen. Es gibt Programme, die die Wörterbücher abarbeiten. Je nach Algorithmus und Hardware des Computers schwankt die Geschwindigkeit, aber ein paar Tausenden bis zu Millionen Versuche pro Sekunde sind durchaus drin. Da kann auch das ganz große Wörterbuch ran.

Jetzt ist wirklich zu hoffen, dass ihr Passwort in keinem Wörterbuch steht.

Aber nehmen wir mal an Sie waren schlau, das Passwort war gut gewählt und in keinem Wörterbuch vertreten. Was macht der Hacker jetzt?

Er könnte versuchen das Passwort mit “roher Gewalt” zu erraten. Er probiert erst das Passwort “aaaaaaaa” und dann “aaaaaaab” und so weiter. Irgendwann hat er alle Buchstabenkombinationen (mit Großbuchstaben und Sonderzeichen) durch. War das Passwort nicht dabei, dann ist es offensichtlich länger als 8 Zeichen. (Wobei ich unterstelle, dass der Anbieter mindestens 8 Zeichen verlangt). Jetzt versucht es das Gleiche mit 9 Zeichen, dann mit 10, usw.

Die Methode ist unglaublich primitiv. Aber sie wird mit absoluter Sicherheit irgendwann zum Ziel führen! Die Frage ist nur wann.

Hier ist die Länge es Passworts ihr einziger Schutz. Desto länger das Passwort, desto länger dauert auch das Erraten7. Ein achtstelliges Passwort wird unser Hacker in etwas zwischen 20 Minuten und einer Stunde erraten. Bei einem zwölfstelligen Passwort sind wir dann aber schon bei 300 bis 2000 Jahren. Was der Hacker in 2000 Jahren mit unserem Passwort macht, kann uns eigentlich egal sein.

Passwörter ab einer gewissen Länge können daher als sicher gelten. Dabei sollte man aber bedenken, dass die Leistungfähigkeit der Rechner im Laufe der Zeit stark ansteigt. Um ein Passwort zu erhalten, dass auch in einiger Zeit noch sicher ist, sollte man lieber noch ein paar Zeichen mehr verwenden.

Der Vollständigkeit halber sei noch erwähnt, dass der Anbieter unser Passwort noch besonders schützen kann, indem er es “versalzt”. Dabei fügt er dem Passwort nach eine Anzahl zufälliger Zeichen hinzu. Das Passwort wird damit länger und schwerer zu erraten. Bei Anmeldung wird dem eingegebenen Passwort wieder die Zeichenfolge (das “Salz”) angehängt und erst dann der Hash zum Vergleichen errechnet.

Neben dem Wörterbuch-Angriff und dem Anwenden von roher Gewalt hat unser Hacker aber noch eine relativ bequeme Methode um vom Hash auf das Passwort zu kommen.

Es gibt sogenannte “Regenbogentabellen”. In diesen Tabellen sind die bereits errechneten Hashs hinterlegt. Der Hacker muss nur die Regenbogentabelle mit der Hashdatei vergleichen. Ist ein Hash identisch, dann steht in der Regenbogentabelle der Klartext darneben. Der Hacker spart sich damit die Rechenzeit und ist entsprechend schneller. Durch das Versalzen der Passwörter wird der Einsatz von Regenbogentabellen aber erschwert.

Für den Hashalgorithmus MD5 gibt es eine vollständige Regenbogentabelle mit allen möglichen Kombinationen für achtstellige Passwörter. Wobei der MD5-Algorithmus zu den schwächsten Algorithmen zählt und achtstellig heutzutage zu kurz ist.

Damit wollen wir die Betrachtung aus Sicht unseres Hackers auch wieder verlassen und uns wieder unseren Passwörtern zuwenden.

Das Masterpasswort

Auch wenn sich der Passwortgenerator die einzelnen Passwörter merkt. Ein Passwort müssen wir uns selber merken. Das Masterpasswort mit dem wir unsere Passwortdatenbank absperren. Das können wir nicht im Passwortmanager speichern, weil wenn wir schon drin sind, brauchen wir es nicht mehr. Und wenn wir noch draußen sind, können wir nicht nachschauen.

Wie sollte dieses Masterpasswort nun aussehen?

Zum einen muss es sehr sicher sein. Wer das Passwort herausfindet, der kennt alle unsere Passwörter. Andererseits wir müssen uns nur noch dieses eine Passwort merken. Das gibt uns die Chance sich hier wirklich Gedanken zu machen.

Es sollte ein Passwort sein, dass wir uns merken können. Andernfalls besteht die Gefahr, dass wir es aufschreiben. Bitte, das Masterpasswort auf gar keinen Fall auf dem Rechner in irgendeiner Textdatei speichern. Auch aufschreiben, Foto machen und Foto speichern ist nur begrenzt wirksam. Es gibt Texterkennungsprogramme, die den Text aus Bildern auslesen können. Handelsübliche Kopierer tun das regelmäßig, wenn man ein (Papier-)Dokument als PDF einscannt.

Andererseits ist der Zugriff auf alle Konten weg, wenn wir das Masterpasswort tatsächlich einmal vergessen sollten. Hier gilt es die Risken gegeneinander abzuwägen. Ich selbst habe mir mein Masterpasswort einmal auf Papier aufgeschrieben und den Zettel in einem verschlossenen Briefumschlag in meinem Ordner für Notfalldokumente abgelegt. Seitdem aber nie gebraucht.

Zusätzlich sollte es in keinem Wörterbuch stehen und wirklich lang sein. Um das zu erreichen gibt es zwei Methoden. Entweder man erfindet einen Satz und gibt jeweils nur den ersten Buchstaben der Wörter ein. Aus dem Satz “Mein absolut sicheres Passwort, das niemand erraten kann.” wird dann “MasP,dnek.” Das ist zwar keine zufällige Buchstabenkombinationen, aber es kommt ihr schon relativ nahe. Man sieht aber auch schon, das Passwort ist so zu kurz. Diese Methode führt tendenziell zu Passwörtern, die zu kurz sind. Man muss sich also eher einen kurzen Absatz ausdenken als nur einen einfachen Satz.

Eine andere Variante ist, den Satz nicht zu verkürzen sondern den ganzen Satz als Passwort zu verwenden. Nehmen wir beispielsweise “Mein Passwort ist 3-fach sicher!” und haben ein Passwort, das aus 32 Zeichen besteht. Mit Zahlen und Sonderzeichen ist es auch halbwegs komplex.

In jedem Fall verliert das Passwort dadurch, dass wir es uns merken können müssen an Komplexität. Ein Nachteil den wir durch die Länge des Passwortes ausgleichen müssen.

Egal welche Methode Sie verwenden, den Satz müssen Sie sich auf jeden Fall selbst ausdenken. Wenn Sie einen allgemein bekannten Satz verwenden ist die Wahrscheinlichkeit hoch, dass er in irgend einem Wörterbuch enthalten ist und das auch in der Buchstabenverkürzung. Ganz problematisch wird es, wenn Sie einen Satz aus einem bekannten Buch verwenden. Es ist mit Sicherheit anzunehmen, dass ein Satz wie “Am Anfang schuf Gott Himmel und Erde” bzw “AAsGHuE.DEwnluö.” einem Wörterbuch-Angriff nicht lange widerstehen könnte.

Der Passwortgenerator

Die Passwörter, die wir in dem Passwortmanager speichern wollen müssen wir aber erst einmal erstellen. Es macht wenig Sinn den Passwortmanager mit den simplen Passwörtern wie “Schatzi01” oder “!W@ldi99” zu füttern. Unsere Passwörter sollten lang und komplex sein. Idealerweise aus einer zufälligen Abfolge von Zahlen, Buchstaben und Sonderzeichen bestehen.

Nun könnten Sie versuchen selbst zufällige Zeichenfolgen zu erstellen, aber - ohne Ihnen zu nahe treten zu wollen - dazu sind Sie nicht fähig. Der Mensch ist schlichtweg unfähig wirklich zufällige Zeichenfolgen zu erstellen. Unbewusst schleicht sich doch immer eine Logik oder Regel ein. Eine KI ist durchaus in der Lage diese Logik zu erkennen und entsprechend Passwörter vorauszusagen.

Also lassen wir das lieber und lassen die Passwörter direkt vom Passwortmanager erstellen. So ziemlich jeder Passwortmanager verfügt auch über einen Passwortgenerator. Auf Knopfdruck wird ein sicheres Passwort erstellt.

Eine der ersten Aufgaben mit dem Passwortmanager ist, die bestehenden Passwörter durch sichere Passwörter zu ersetzen. Da wir uns die Passwörter nicht mehr merken müssen, können sie ruhig lang und komplex sein. Mehr als 20 wild durcheinandergewürfelte Zeichen stellen kein Problem mehr da.

(Noch nicht) das Ende

Auch wenn ich vom Passwortmanager selbst noch nichts gezeigt habe und gerade mit den Vorbemerkungen fertig bin, zeigt mir die Seite bereits eine Lesezeit von ca. 20 Min an. Da zu lange Lesezeiten erfahrungsgemäß sehr abschreckend wirken, möchte ich an dieser Stelle den ersten Teil beenden. Wie man einen Passwortmanager genau verwendet werde ich im zweiten Teil beschreiben.

Ich möchte alle Leser, die hier an dieser Stelle enttäuscht sind und mit Brecht denken8:

Wir stehen selbst enttäuscht und sehen betroffen

Den Vorhang zu und alle Fragen offen.

um Entschuldigung bitten und möchte mit Paulchen Panther antworten:

Heute ist nicht aller Tage

Ich komm wieder keine Frage

Ich hoffe, ich konnte Ihnen das Thema “Passwortsicherheit” etwas näher bringen. Insbesondere da letzte Woche Donnerstag Welt-Passwort-Tag war. Oder sind Sie nun noch verwirrter als zuvor? Egal wie, Sie dürfen mir gern eine Rückmeldung z. B. über Mastrodon geben.

-

z. B. die Stiftung Warentest in test 10/2017 Seite 45 und das BSI in der bereits oben verlinkten Seite. ↩︎

-

auf Seite 33 in test 03/2020 ↩︎

-

auf der bereits mehrfach verlinkten Seite. ↩︎

-

Die Darstellung im Folgenden ist stark verkürzt und vereinfacht. Auch geht es hier nur um das Knacken der Passwörter. Ein Hacker könnte auch versuchen an die Passwörter über Phishing oder Sniffing zu kommen. Wer sich über das Thema etwas umfangreicher informieren möchte, dem empfehle ich die folgenden Bücher: Engebrechtson: Hacking Handbuch; Franzis Verlag, Haar bei München, 2017; ISBN: 978-3-645-60417-8 Seiten 148-192 und Schäfers: Hacking im Web; Franzis Verlag; Haar bei München, 2018; ISBN: 978-3-645-60636-3 Seiten 183-205 ↩︎

-

Auch hat der Anbieter sein Anmeldesystem erst 2016 umgestellt, so dass ich davon ausgehe, dass bis dahin das Sicherheitsproblem weiterbestand. ↩︎

-

Eine gute Erläuterung der Hashs finden Sie auch auf dieser Seite. ↩︎

-

Einen groben Überblick wie lange es dauert um ein Passwort zu erraten gibt diese Seite. ↩︎

-

Aus “Der gute Mensch von Sezuan" ↩︎